Como ya hemos hablado en artículos anteriores, desde hace unos años. El IoT es el presente, sin embargo presenta uno de los mayores riesgos en la seguridad al tener un crecimiento tan rápido. Los riesgos de seguridad del IoT, son variados sobre todo con los dispositivos con los que interactuamos día a día.

De acuerdo con muchos expertos, en los últimos años se han estado generando redes P2P (Peer-to-Peer) con dispositivos IoT, conectados sobre todo sin ningún tipo de seguridad. De acuerdo con expertos, esta red tiene como principal objetivo crear una botnet para ataques DDoS (Negación de servicio) y minar criptomonedas.

Funcionamiento de la botnet P2P HEH

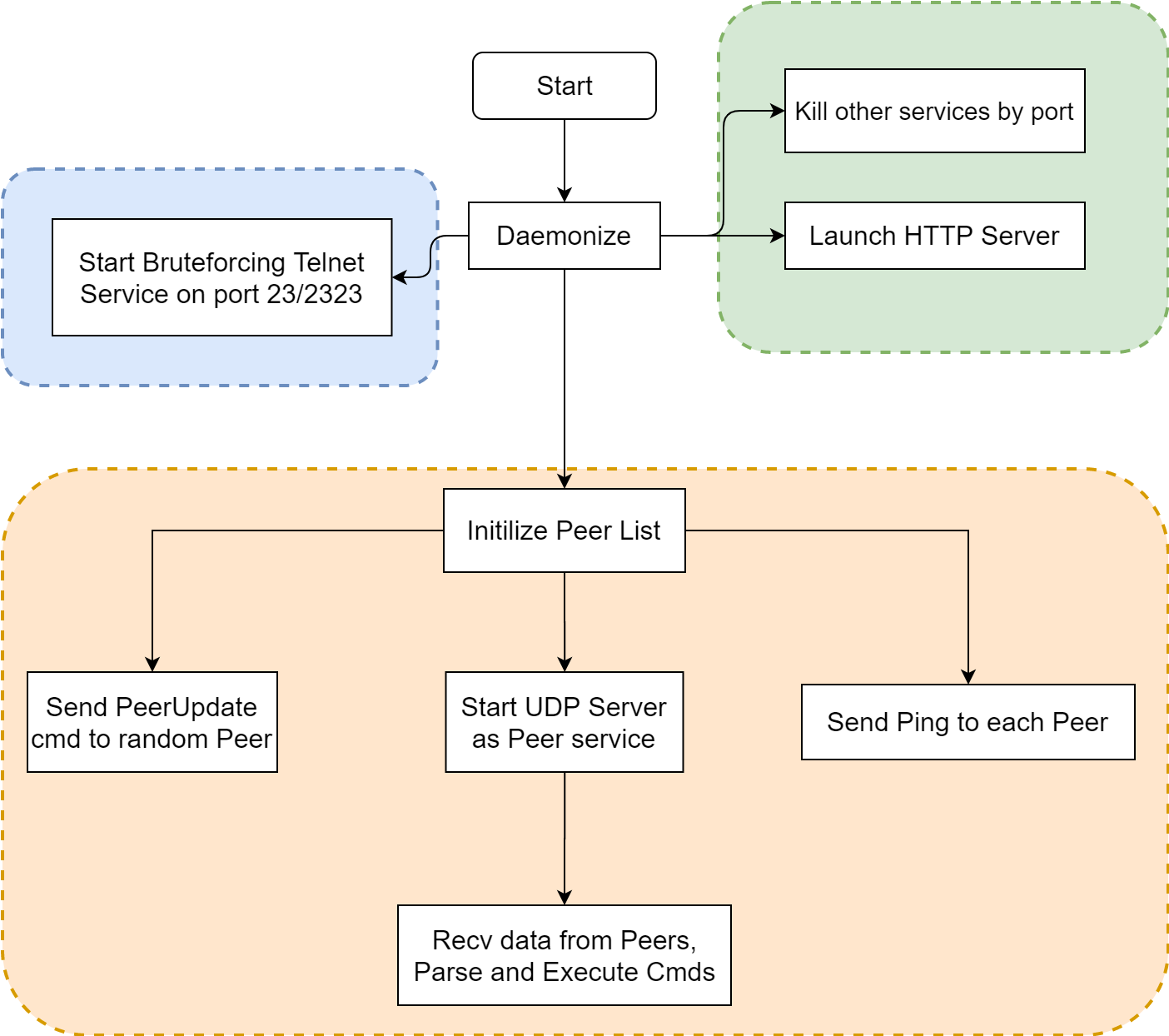

De acuerdo con el laboratorio de seguridad Qihoo 360, quien descubrió que esta se está haciendo cada vez mas grande. El funcionamiento de la denominada HEH Botnet se basa en el siguiente comportamiento:

Funciona a través de un ataque de fuerza bruta en el servicio de Telnet en los puertos reservados 23/2323. Esto quiere decir, que realmente al bot no le interesa el dispositivo final, sino únicamente entrar al mismo e infectarlo para formar parte de la red. Como dato la botnet está desarrollada en Go (Lenguaje de Google).

Esta contiene tres módulos funcionales: El módulo de propagación, módulo de servicio local de HTTP y un módulo P2P.

Funcionamiento de HEH. Fuente Netlab 360

Es decir, consta de tres pasos:

- Primera Fase. Se ejecuta con un script malicioso «wpqnbw.txt», quien baja en segundo plano programas para todo tipo de arquitecturas de CPU. No sin antes matar varios procesos basados en su número de puerto asignado.

- Segunda Fase. El HEH arranca un servidor HTTP que despliega la «Declaración Universal de los Derechos Humanos en ocho idiomas diferentes» e inicializa el módulo P2P. Esto con el fin de estar en comunicación con los otros peers infectados, así como darle el poder al atacante de ejecutar comandos en el shell. Con ello puede tener la posibilidad de borrar toda la información del dispositivo atacado con un comando de auto-destrucción.

- Tercera Fase. Después de hacer esto, el dispositivo hará ataques de fuerza bruta a Telnet 23/2323 de manera paralela para así, seguirse propagando.

La red se encuentra actualmente en el génesis de su propagación, por lo que te recomendamos leer nuestro artículo sobre como añadir más seguridad a tus dispositivos. Sin embargo, se considera potencialmente peligrosa.

Riesgos de seguridad del IoT que nadie toma en cuenta

Desafortunadamente el crecimiento del IoT ha sido tan rápido, que se lanzan dispositivos con mínima seguridad y super fáciles de vulnerar. La mayoría de las investigaciones grandes en seguridad van enfocados hacia el IoT extremadamente especializado. Por ejemplo, estudios para plantas nucleares para evitar una catástrofe como la de Fukushima en 2011. Sin embargo, muchos de los expertos están descuidando los artículos cotidianos del día a día, que se conectan a internet y que son los más vulnerados y atacados. Dentro de los mayores riesgos en los artículos cotidianos vemos:

- Usar su dispositivo sin ningún cambio mínimo en su protocolo de seguridad.

- No crear protocolos seguros de conectividad.

- No deshabilitar funcionalidades y dispositivos que no necesites.

- No actualizar software.

- No usar passwords seguros y cambiarlos cada tres meses o menos.

- Conectarse a redes públicas.

Nosotros somos responsables de ir generando conciencia e irnos educando en materia de seguridad para hacer que sea más difícil que nos ataquen. Por ello, aunque te tardes mas y sea «engorroso» siempre sigue las buenas prácticas y peca de precavido.

Si tienen dudas al respecto, nos pueden contactar a info at skaldion dot com o en nuestras redes sociales y con gusto les ayudaremos a resolver sus dudas.